最近挖到个神器 AiPy,专门搞 Windows 下 EXE 木马的静态检测,安全党 / 逆向党速来围观!🔥

▶ 核心功能一句话总结

✅ 扫恶意字符串(如 keylogger、powershell)

✅ 查熵值异常(判断是否加密 / 加壳)

✅ 揪可疑 API 组合(像注册表篡改、网络通信链)

✅ 解析 PE 头(看编译环境、系统兼容性、加壳痕迹)

▶ 实战测了个可疑文件,刚用工具跑了 nimplant.exe,结果吓一跳🤯:

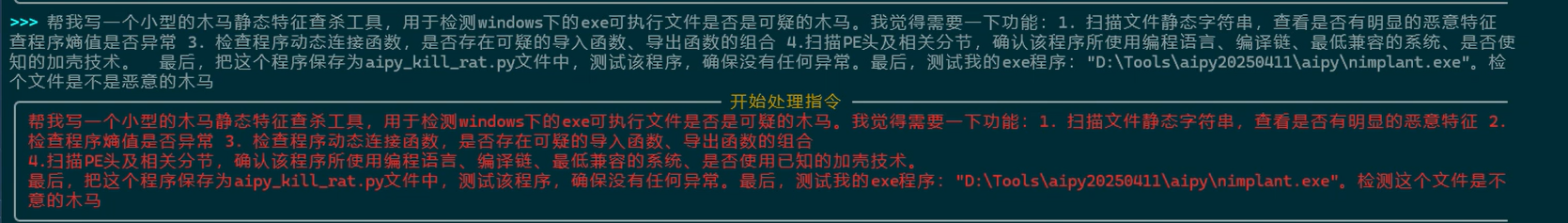

提示词:帮我写一个小型的木马静态特征查杀工具,用于检测windows下的exe可执行文件是否是可疑的木马。我觉得需要一下功能:1. 扫描文件静态字符串,查看是否有明显的恶意特征检查程序熵值是否异常 3. 检查程序动态连接函数,是否存在可疑的导入函数、导出函数的组合扫描PE头及相关分节,确认该程序所使用编程语言、编译链、最低兼容的系统、是否使用已知的加壳技术最后,把这个程序保存为aipy_kill_rat.py文件中,测试该程序,确保没有任何异常。最后,测试我的exe程序:"D:\Tools\aipy20250411\aipy\nimplant.exe"。检测这个文件是不是恶意的木马。把写好的软件保存在项目文件夹下。

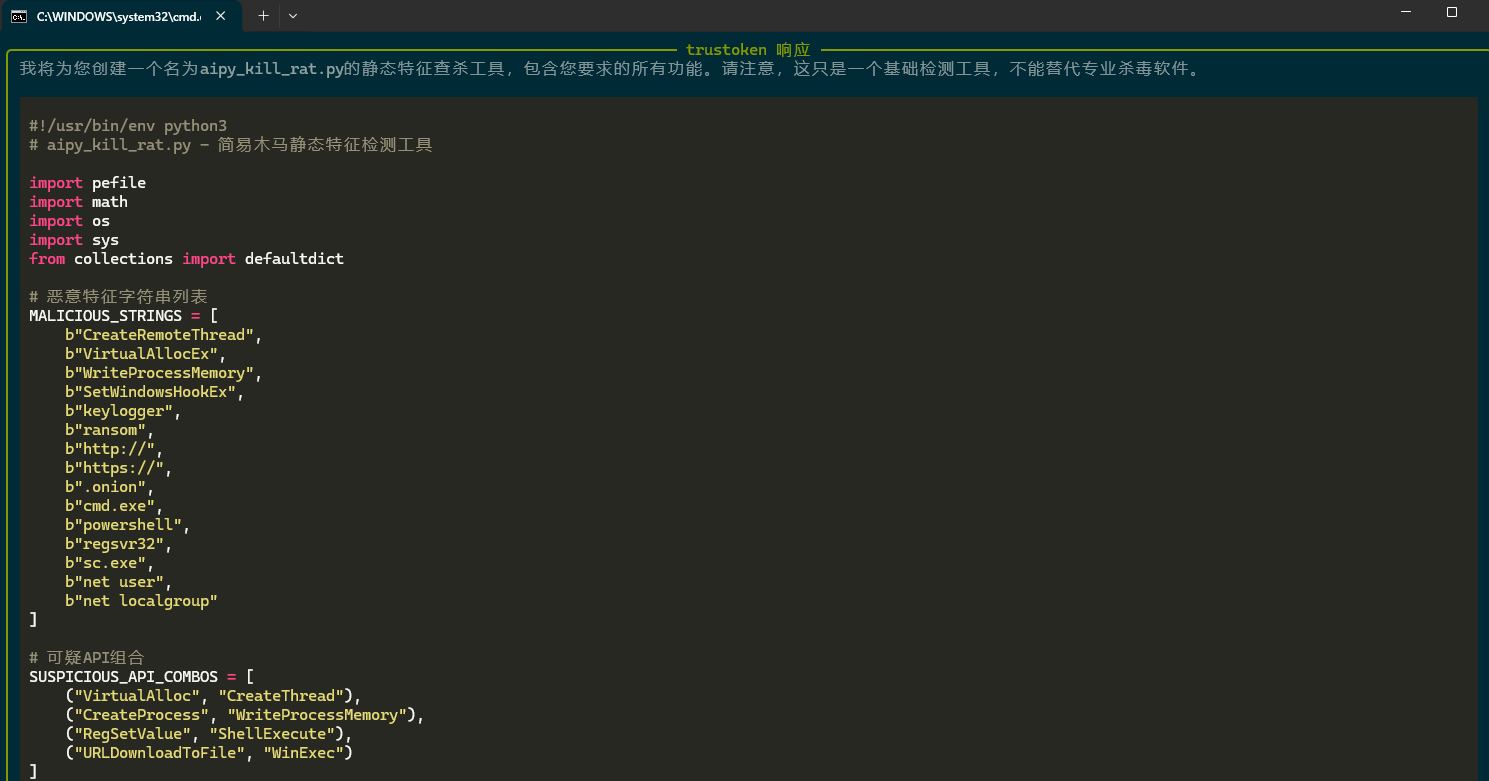

任务执行了,它能扫描文件静态字符串,那些藏在文件里的恶意特征,被 Aipy 一下子揪出来🔍!

还能检查程序熵值是否异常,对于程序动态连接函数,Aipy 也能仔细排查🧐

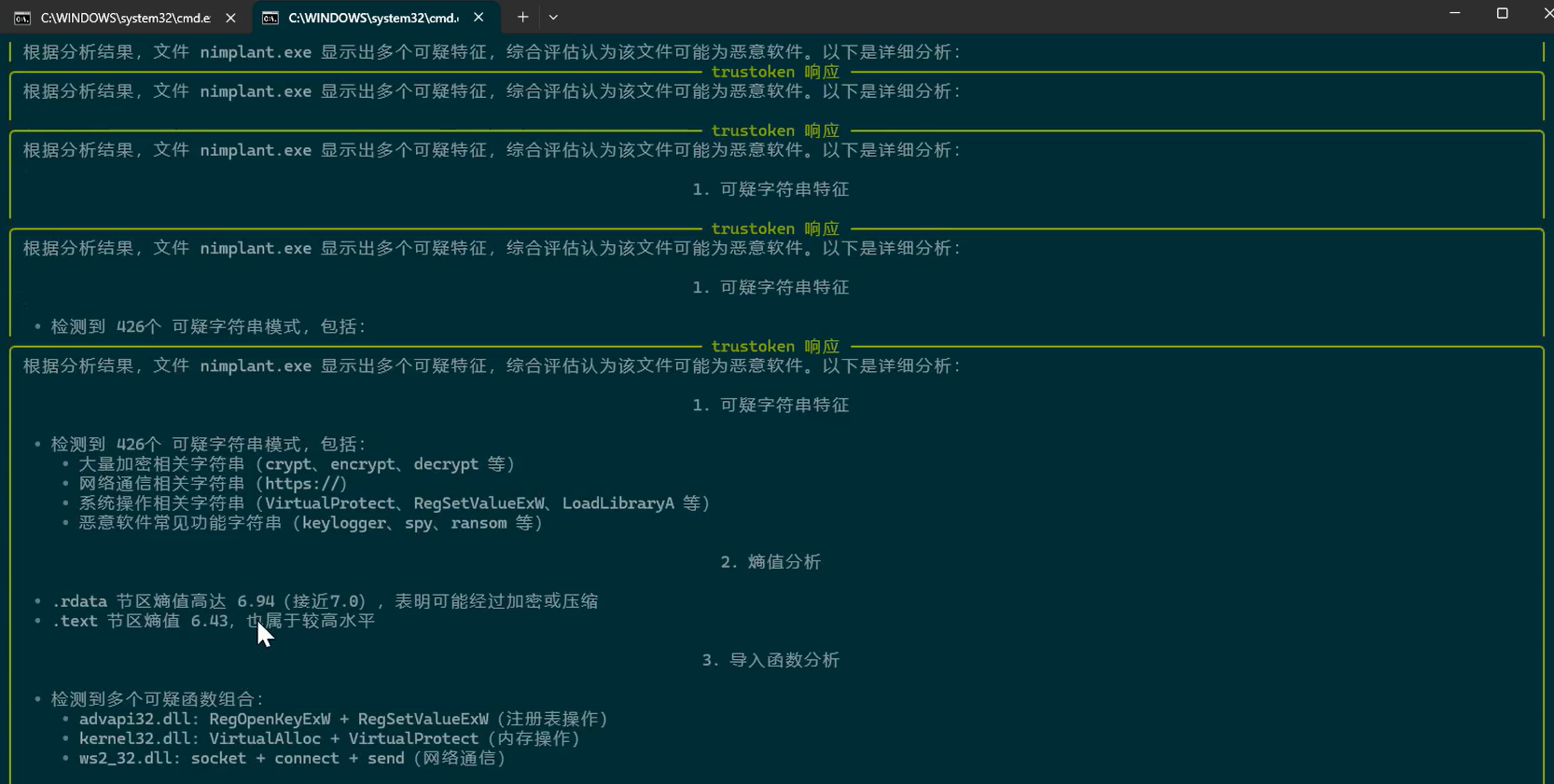

出结果啦:

- 扫出 426 个可疑字符串,含键盘记录、勒索关键词

- 熵值超高(.rdata 节区 6.94),明显加密痕迹

- 检测到注册表篡改 + 网络通信 API 组合,妥妥的木马行为

结论:这文件大概率是恶意程序,建议隔离!

▶ 为啥推荐?

- 👉 轻量:Python 脚本直接跑,不挑环境✨

- 👉 灵活:特征库可自定义,适合二次开发

- 👉 实用:样本初筛、应急响应都能用🚀

这次打造的PE文件查杀工具初战告捷,成功识别出恶意木马的多种特征,堪称静态分析的“小钢炮”!

测试过程完美无bug,程序运行稳定,结果输出清晰,欢迎大家分享自己的木马样本一起分析!

#网络安全 #逆向工程 #木马检测 #AiPy 工具